https://www.infosec.com.br/wp-content/uploads/2016/11/Políticas-de-Senhas.jpg

485

1101

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-11-12 15:03:502017-07-12 19:29:08Política de senhas

https://www.infosec.com.br/wp-content/uploads/2016/11/Autenticidade.jpg

504

960

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-11-12 14:21:442017-07-12 19:30:15Autenticidade

https://www.infosec.com.br/wp-content/uploads/2016/11/Integridade.jpg

320

955

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-11-12 14:14:112017-07-12 19:31:28Integridade

https://www.infosec.com.br/wp-content/uploads/2016/11/Confidencialidade.jpg

600

800

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-11-12 14:10:112017-07-12 19:32:44Confidencialidade

https://www.infosec.com.br/wp-content/uploads/2016/11/Política-de-segurança-da-informação.png

380

938

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-11-12 13:58:042017-07-12 14:58:09Política de segurança da informação

https://www.infosec.com.br/wp-content/uploads/2016/11/ciberseguranca.jpg

289

678

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-11-12 13:32:342017-07-12 19:33:36Cibersegurança

https://www.infosec.com.br/wp-content/uploads/2016/10/segurança-da-informação.jpg

467

900

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-10-11 15:52:512024-03-12 16:01:02Segurança da Informação

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

0

0

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-07-25 12:40:162017-03-13 21:00:02Entrevista com Phineas Fisher

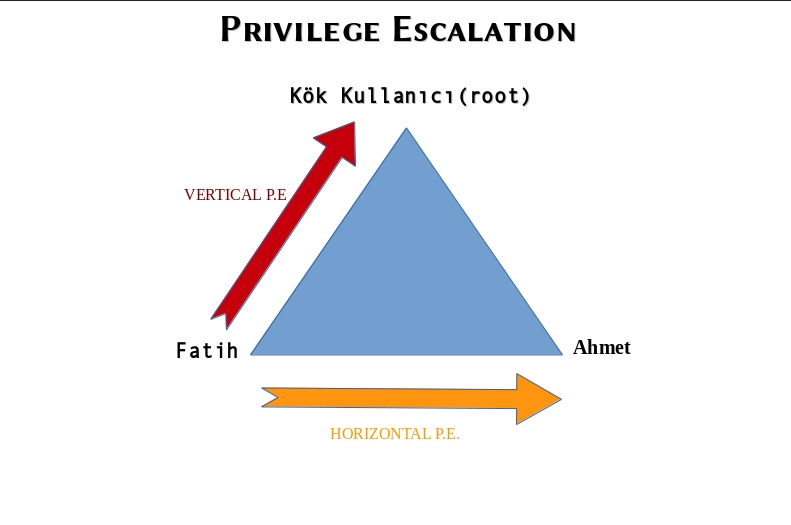

https://www.infosec.com.br/wp-content/uploads/2016/07/privilegeescalation.jpg

525

791

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-07-02 18:09:082017-03-13 21:31:01Escalada de privilégio na horizontal e na vertical

https://www.infosec.com.br/wp-content/uploads/2016/06/EschewObfuscation-Cropped.jpg

420

1134

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-06-30 03:58:472017-03-13 21:31:07Segurança através da obscuridade