Pentest WIFI e seus objetivos

Pentest WIFI é composto por seis etapas principais, incluindo reconhecimento, identificação de redes sem fio, pesquisa de vulnerabilidades, exploração, relatórios e remediação. Esses testes são realizados principalmente para manter o desenvolvimento seguro do código do software durante todo o seu ciclo de vida. Erros de codificação, requisitos específicos ou falta de conhecimento em vetores de ataques cibernéticos são os principais objetivos da realização deste tipo de teste de penetração.

O pentest wifi envolve identificar e examinar as conexões entre todos os dispositivos conectados ao wifi da empresa. Esses dispositivos incluem laptops, tablets, smartphones e quaisquer outros dispositivos de Internet das Coisas (IoT).

Os testes podem ser realizados presencialmente ou remotamente, desde que o pen tester esteja ao alcance do sinal sem fio para acessá-lo.

Todo pentest wifi deve focar principalmente nas vulnerabilidades mais facilmente exploradas.

Isto é muitas vezes referido como ir para o “fruto mais fácil”, uma vez que estas vulnerabilidades identificadas representam o maior risco e são mais facilmente exploráveis.

No caso de redes wi-fi, essas vulnerabilidades são mais frequentemente encontradas em pontos de acesso wi-fi.

Um motivo comum para isso é devido à insuficiência de controles de acesso à rede e à falta de filtragem MAC.

Se esses controles de segurança não forem usados para aumentar efetivamente a segurança de uma rede WiFi, hackers mal-intencionados ganham uma vantagem significativa sobre a empresa e podem usar várias técnicas e ferramentas de hacking WiFi para obter acesso não autorizado na rede.

Etapas para realizar um pentest wifi

Conforme afirmado anteriormente, focaremos na metodologia e nas etapas para testar a rede WiFi e daremos exemplos de determinados ataques e ferramentas que atingirão nosso objetivo.

Etapa: 1 Reconhecimento sem fio

Antes de começar a hackear, a primeira etapa em todo processo de pentest é a fase de coleta de informações.

Devido à natureza do Wi-Fi, as informações coletadas ocorrerão via War Driving. Este é um método de coleta de informações que inclui dirigir por um local para detectar sinais de Wi-Fi.

Para fazer isso você precisará dos seguintes equipamentos:

- Um carro ou qualquer outro veículo de transporte.

- Um laptop e uma antena Wi-Fi.

- Adaptador de rede sem fio.

- Software de captura e análise de pacotes.

A maioria das informações coletadas aqui serão úteis, mas criptografadas, já que a maioria, senão todas as empresas, usam o protocolo Wi-Fi mais recente: WPA2.

Este protocolo Wi-Fi protege o ponto de acesso utilizando criptografia e autenticação EAPOL.

Etapa 2: Identificar redes sem fio

A próxima etapa no pentest Wi-Fi é verificar ou identificar redes sem fio.

Antes desta fase, você deve configurar sua placa wireless no modo “monitor” para permitir a captura de pacotes e especificar sua interface wlan.

airmon-ng start wlan0

Depois que sua placa wireless começar a escutar o tráfego wireless, você poderá iniciar o processo de varredura com o airodump para verificar o tráfego em diferentes canais.

airodump-ng wlan0mon

Um passo importante para diminuir sua carga de trabalho durante o processo de varredura é forçar o airodump a capturar o tráfego apenas em um canal específico.

airodump-ng -c 11 –bssid 00:01:02:03:04:05 -w dump wlan0mon

Etapa 3: Pesquisa de Vulnerabilidade

Depois de encontrar pontos de acesso Wi-Fi por meio de varredura, a próxima fase do teste se concentrará na identificação de vulnerabilidades nesse ponto de acesso. A vulnerabilidade mais comum está no processo de handshake de 4 vias, onde uma chave criptografada é trocada entre o ponto de acesso WiFi e o cliente de autenticação.

Quando um usuário tenta se autenticar em um ponto de acesso Wi-Fi, uma chave pré-compartilhada é gerada e transmitida.

Durante a transmissão da chave, um hacker mal-intencionado pode detectar a chave e forçá-la offline para tentar extrair a senha.

Para esclarecer essa vulnerabilidade mais comumente explorada, a próxima seção do artigo se concentrará no ataque de detecção de chave pré-compartilhada e nas ferramentas usadas para realizar a tarefa com êxito.

Etapa 4: Exploração

Usaremos a ferramenta do conjunto Airplay NG para realizar nossos esforços de exploração:

- Desautenticando um cliente legítimo.

- Capturar o handshake inicial de 4 vias quando o cliente legítimo se reconecta.

- Executando um ataque de dicionário offline para quebrar a chave capturada.

Como já iniciamos a captura do tráfego em um canal específico, passaremos agora para o próximo passo.

Desautenticando um cliente legítimo

Como queremos capturar o handshake de 4 vias que ocorre quando cada cliente se autentica em um ponto de acesso, devemos tentar desautenticar um cliente legítimo que já esteja conectado.

aireplay-ng –deauth 5 -a 00:01:02:03:04:05 -c 00:01:02:03:04:05 wlan0mon

Ao fazer isso, estamos efetivamente desconectando o cliente legítimo do ponto de acesso e aguardando nossos comandos Airodump -ng anteriores que executamos, para detectar o handshake de 4 vias assim que o cliente legítimo começar a se reconectar automaticamente.

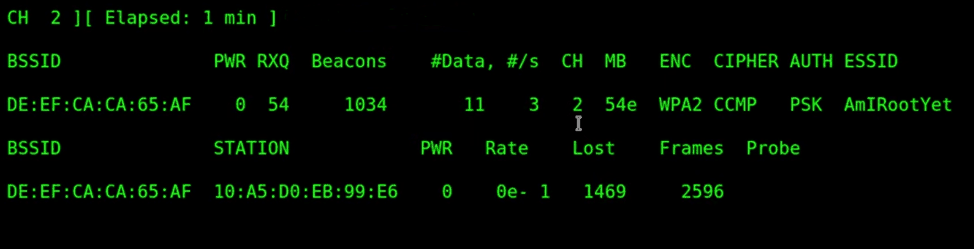

Capturando o aperto de mão inicial

Durante o processo de captura de tráfego após os pacotes de “desautenticação” que você enviou, você poderá ver muitas informações ao vivo sobre o ataque de “desautenticação” em execução.

Podemos ver o número do canal, tempo decorrido, BSSID (endereço MAC), número de beacons e muito mais informações.

O tempo que leva para fazer isso com sucesso depende da distância entre o hacker, o ponto de acesso e o cliente que estamos tentando desconectar.

Depois que o handshake de 4 vias for capturado, você poderá salvar a captura em um arquivo “.cap”.

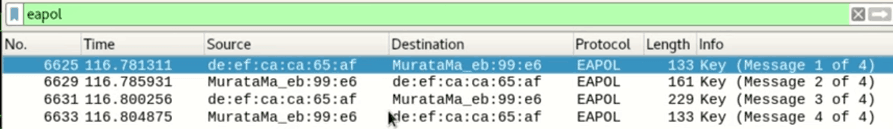

Ao salvar todo esse tráfego capturado em um arquivo “.cap”, podemos inserir rapidamente o arquivo no Wireshark – uma ferramenta popular de análise de protocolo de rede para confirmar se realmente capturamos todos os 4 estágios do handshake.

Como agora confirmamos a captura de pacotes de handshake de 4 vias, podemos prosseguir e interromper a captura de pacotes digitando o seguinte comando airodump: “Airmon-ng stop wlan0mon”.

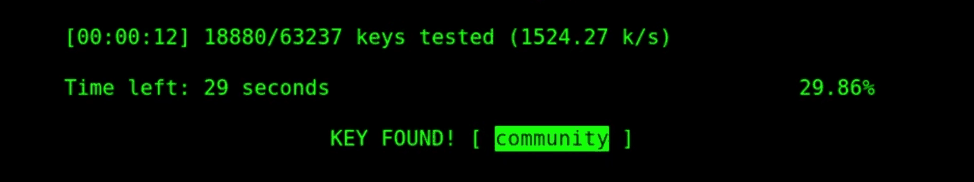

Ataque de dicionário à chave capturada

Nossa etapa final na fase de exploração é quebrar a chave de handshake de 4 vias capturada e extrair a senha. Para fazer isso, nem precisamos usar ferramentas adicionais de quebra de senha, como JohntheRipper ou Hydra. Podemos simplesmente usar o módulo Aircrack-ng do pacote aireplay-ng.

aircrack-ng -b 00:01:02:03:04:05 dump-01.cap

Além disso, você deve identificar o dicionário que deseja usar para quebrar a chave, especificando o caminho do arquivo após a parte “dump-01.cap” do comando acima.

Este comando executará o processo de cracking no endereço MAC de destino do ponto de acesso utilizando o tráfego capturado no arquivo .cap e um dicionário especificado.

Como resultado final, encontramos com sucesso a senha “comunidade.

Outros ataques sem fio

Como a captura de chaves do handshake de 4 vias e a força bruta off-line são uma das formas mais eficazes de obter acesso não autorizado, colocamos ênfase neste ataque prático.

Outros ataques práticos às redes sem fio incluem a implantação de um ponto de acesso não autorizado dentro da empresa.

Este ataque aproveita o uso de um ponto de acesso Wi-Fi não autorizado implantado dentro dos edifícios da empresa.

A ideia principal é dominar os sinais de um ponto de acesso legítimo na rede da empresa (ou usar bloqueadores de sinal Wi-Fi para tornar o ponto de acesso autorizado inacessível) e forçar os funcionários a se conectarem ao ponto de acesso não autorizado.

Se isso for executado com êxito, um invasor terá controle sobre todo o tráfego que passa por esse ponto de acesso.

Etapa 5: Relatório

Estruturar todas as suas etapas, métodos e descobertas em um documento abrangente é a etapa mais importante no trabalho de um pentest.

É altamente recomendável documentar cada etapa do seu trabalho, incluindo cada descoberta detalhada, para que você possa ter todos os detalhes necessários para completar o seu relatório.

Certifique-se de incluir um resumo executivo, riscos técnicos detalhados, vulnerabilidades encontradas junto com o processo completo de como você as encontrou, explorações que foram bem-sucedidas e recomendações para mitigação.

Etapa 6: Correção e controles de segurança

Demonstramos uma exploração prática em redes sem fio que envolve a captura de tráfego Wi-Fi e a chave pré-compartilhada. O ataque foi bem-sucedido por vários motivos, incluindo a falta de controles de filtragem MAC.

Com esse controle ativado, o hacker mal-intencionado não conseguiria se autenticar com a mesma senha que o usuário legítimo fez.

Como qualquer coisa pode ser hackeada, o invasor teria que falsificar seu endereço MAC que está na lista MAC de endereços aprovados para conseguir invadir a rede sem fio.

Ter soluções de controle de acesso à rede (NAC) mitigará a possibilidade de ter pontos de acesso perigosos em sua rede.

Além disso, a empresa pode considerar a implantação de honeypots sem fio – redes sem fio simuladas usadas para detectar invasões e analisar o comportamento de hackers mal-intencionados.

Conclusão

As redes sem fio precisam de muita consideração de segurança ao serem implantadas e configuradas para mantê-las seguras. O teste de penetração sem fio é, portanto, uma forma popular de determinar a postura realista de segurança de suas redes sem fio.

Embora exija um pouco mais de equipamento de hardware do que o teste de penetração normal, o teste de penetração sem fio ainda é realizado com ferramentas de software frequentemente presentes no sistema operacional Kali Linux, sendo a ferramenta mais famosa do setor o Airplay -NG.

Demonstramos uma maneira prática de utilizar o Airplay -NG e os resultados que ele pode fornecer com seu poderoso conjunto de subferramentas. Tudo o que resta a você fazer agora é experimentá-lo por conta própria (certifique-se de ter consentimento para qualquer teste que você planeje fazer) e mitigar essas vulnerabilidades!

Você está pronto para trabalhar juntos? Obtenha uma consulta sem compromisso para atender às suas necessidades de testes de penetração.